Cuando escribo este post acaba de absolverse en Madrid a Rocio Monasterio de unos cargos de falsedad documental porque la calidad de la falsificación, según el tribunal, era tan burdo que no podía engañar a nadie. No voy a entrar en el tema de la sentencia, porque no soy jurista y mi opinión sobre este tema no es relevante. Si que parece que esa falta de calidad de la falsificación era evidente para los profesionales, pero no para particulares, entre los cuales están sus clientes. Esto me llevó a pensar si sería fácil pasar lo que un tribunal consideraría como «burda copia» en el plano digital algo que engañe a quien no esté familiarizado con ella. La cuestión es si la ciudadanía está protegida para evitar el fraude basado en la eAdministración.

En términos prácticos, veo que el riesgo de engañar a muchas personas con muy poco es bastante fácil.

¿Qué supone distinguir un fraude?

Hay que tener en cuenta que distinguir tiene un componente subjetivo. Es decir, hay un elemento objetivo (el documento o contenido) y uno subjetivo (la percepción de que ese elemento no es legítimo). Para distinguir una copia de un documento real y legítimo tenemos dos componentes básicos.

- Conocer cómo debe ser el documento o elemento original. Es decir, saber qué características debe tener. Cuanto más conozcamos el documento o las reglas que hacen legítimo un documento, más fácil será saberlas o suponerlas. Yo, por ejemplo, puedo diferenciar un documento electrónico legítimo o no. También puedo distinguir cuando lo veo, un contrato de trabajo o de alquiler. Conociendo estos, puedo suponer cómo serían otros contratos (tendrán fechas, firmas, rasgos identificativos…)

- Poder detectar la falta de elementos distintivos de un original. Además de conocer o identificar un documento o contenido legítimo, es necesario saber identificar cuándo uno que lo parece no lo es. Para eso tenemos elementos distintivos como por ejemplo, las marcas de agua o el relieve en los billetes.

Esto, en resumen es muy sencillo. Cuando yo pedía de regalo de cumpleaños algún muñeco de Star Wars y mi madre me compraba alguno de «palo», ella realmente no podía apreciar que Star Wars no era distinto a Guerra Estelar (yo si). Ya, con cosas más especiales, si alguien llegaba al patio del cole con unas Nike, había quien miraba la etiqueta de la lengüeta para ver si eran de verdad o si eran una falsificación.

En teoría una «burda copia» es una en la que las diferencias entre el documento falso y el real son tan grandes que son evidentes. Es lógico pensar, que esto no hace referencia a todo el mundo, sino a las personas afectadas por esos documentos. Es decir, para mi puede colar una copia enormemente burda de un plano de agrimensura catastral (que no se si existe), pero no parece que nos vayamos a cruzar en la vida. Pero y si ese documento me afecta ¿estaré preparado para responder igual que en un documento en papel? ¿Me protegería la justicia en caso de que me «engañaran»?

¿Qué pasa con el fraude en la eAdministración?

Ahora viene la cosa más complicada. Hasta hace unos años, el tema de los documentos legítimos teníamos dos condiciones importantes que influían en la ecuación:

- Normalmente el contacto se hacía en un canal presencial o medio y es realmente complicado hacer una oficina «falsa» de una administración pública, salvo que seas el protagonista de «el golpe»

- Los documentos en papel tenían algunas limitaciones (sellos, firmas, etc) que dificultaban hacer copias falsas. Es decir, había, pero necesitabas falsificar un sello, una firma, el papel y demás. A esto hay que añadirle, que generalmente te la daban en la misma oficina, lo que ya dificultaba un documento ilegítimo.

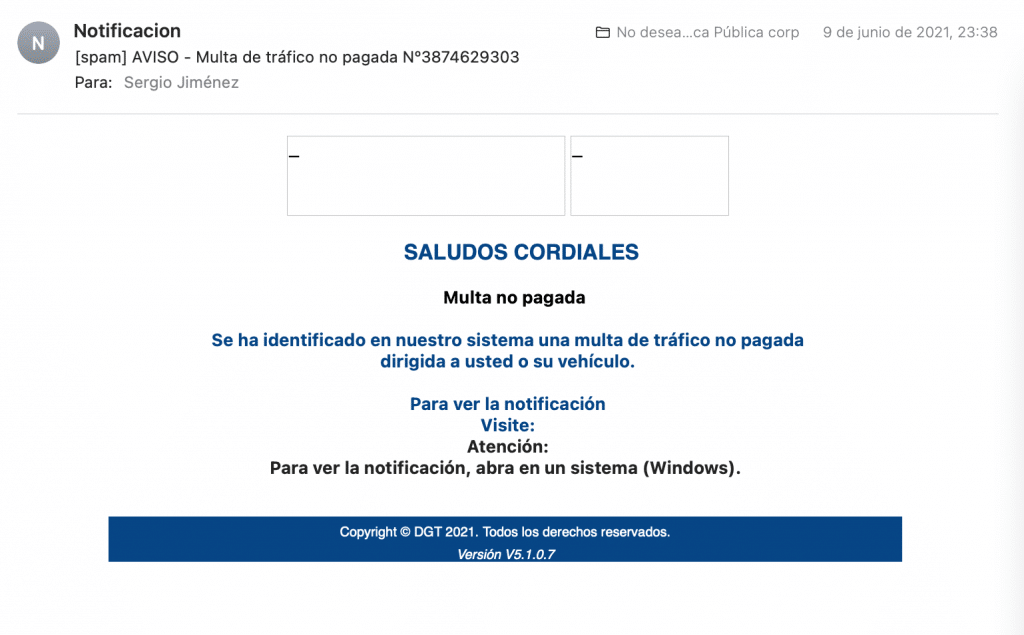

Es decir, las condiciones de la organización y de los documentos hacían complicado que colaran copias «burdas». Ahora mismo, es tan fácil hacer pasar un documento de la administración que parezca la administración como copiar el CSS, buscar una dirección de correo no muy sospechosa y enviar esto

Es decir con un par de ideas sobre maquetación web, un poquito de Phtoshop, algo de presupuesto para hosting y poco más, puedes ir a pescar gente a la que una copia (no entro en que sea burda o no), le pueda colar como un documento o contenido legítimo.

Evidentemente, para mi esto es una burda copia, y no va a colar. Posiblemente, para el TSJ también lo sea… pero ¿Y para los millones de personas que tienen relaciones con las AAPP? Como decíamos al principio, hay un elemento objetivo que, en apariencia puede ser legítimo (eso se ha «democratizado» porque es fácil hacer parecer algo ilegítimo como real) y un elemento subjetivo (eso se ha desdemocratizado, porque hay que saber más para identificar lo que no es legítimo).

Los niveles de fraude en la eAdministración y de conocimiento.

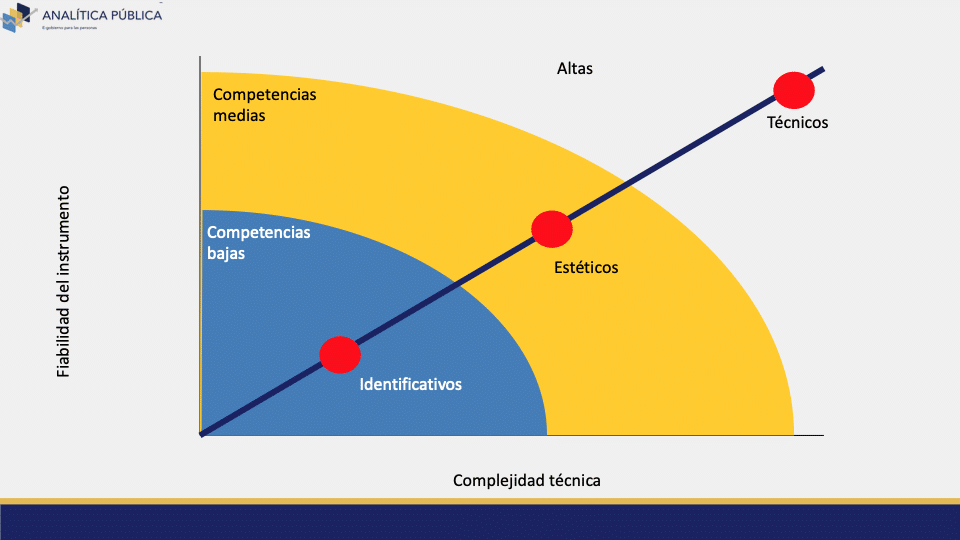

¿Qué es lo que hace que una persona se de cuenta de que le están intentando colar gato por liebre o, en mi caso, un muñeco de Guerra Estelar por uno de Star Wars? Vamos a ir recorriendo un poco esto como el embudo de la certidumbre (no se me ha ocurrido un nombre más claro, he gastado todo en la metáfora del merchandising falso de mi madre).

Elementos identificativos

Son los que nos dicen con quién estamos interactuando.

- El nombre de la organización que te escribe. Esto es relativamente fácil de controlar. Si te escribe alguien que se llama «timosa» (como si fuera de Mortadelo y Filemón) pues no cuela. Pero ¿Qué pasa cuando el nombre es «notificaciones» o «registrohacienda» o similar? En el correo que os he enseñado antes, quien remite es «contacto@nombredeempresa.com». Podríais decir que es evidente que no es una administración, pero yo he recibido no pocas comunicaciones de subcontratas, gestoras y demás como para ya ni prestarle atención. Digamos que es fácil sospechar algo y que, por ejemplo, los filtros de correo facilitan mucho el trabajo mandándolos directamente al spam.

- La URL y el nombre de la página. Sabemos (los que sabemos) que las páginas de la AGE tienen reservado su dominio AGE, pero hay mucha gente que no lo sabe, igual que esto no afecta a entidades autonómicas o locales. Colar un dominio con un nombre que parece oficial sin serlo, es tan fácil como probar y tener suerte. Si buscas registrocivil.es ya te digo que no poca gente creerá que es esa dependencia del ministerio de justicia.

Elementos estéticos

- La estética del correo (o de la página web). Esta también es fácil de falsificar con un poquito de HTML. A mi me han llegado notificaciones de una «Agencia Tributaria» bastante bien maquetadas y estoy seguro de que hay gente que pica. De nuevo, el remitente es algo que nos sirve para descartarlo. En todo caso, yo lo llamaría una burda copia, porque se que la AEAT te manda (paradójicamente) los correos en texto plano, pero eso lo se yo y quien le den por estas cosas… mi padre no estoy tan seguro de que no colara.

- Si nos vamos ya al tema documento, tenemos otro elemento, que sería su apariencia. Hay que decir que con la apariencia de los documentos pasa igual que con la apariencia de una página web: con un poco de Photoshop, hacer un documento ilegítimo que pase por similar a uno real no es difícil. Si, sé que me vaís a decir que el documento no es en sí mismo el PDF y demás, pero volvamos de nuevo a la enorme cantidad de personas que no conocen esto. Para mi (y para la mayoría de vosotros) es una burda copia un PDF plano tal cual, pero me imagino que a, por lo menos un 30% de la población española se la podrías colar.

Elementos técnicos

- El certificado del sitio web. Si nos vamos ya a una web (ojo, que esto también aplica al tema de la estética) ya tenemos un punto más de validez, que es el reconocimiento del certificado digital. Esto tiene tres componentes, que la gente sepa que la conexión debería ser SSL con un certificado (y no pondría la mano en el fuego de que eso pase en todas las administraciones), que el navegador reconozca como válido el certificado (lo que no siempre pasa por la entidad certificadora o el modelo, dando «falsos positivos» es decir, avisar de que un certificado legítimo no lo es) y que la gente sepa (y pueda) entender le certificado.

- El contenido del documento. Esto ya es un poco más específico. Falsificar un documento no es solo la apariencia, sino el contenido. Para documentos muy normalizados (como por ejemplo, una multa de tráfico) es muy sencillo de falsificarlo, al menos con los datos que no son personales (una persona puede poner en una multa el importe y eso no lo puedo valorar, pero sabré si mi DNI y mi dirección son correctos o no). Este ya es más difícil, pero tampoco es que sea imposible.

- La legitimidad del documento. Y ya vamos al comodín que tiene la ley y que es la clave, que es el CSV que te permite comprobar la legitimidad del documento. A mi me gusta mucho el CSV, soy muy fan de su utilidad y, desde luego, es lo que debería ser el estándar. En términos casi formales, diría que un documento administrativo falsificado sin un CSV (o con un CSV falso) debería ser una «burda copia» porque, bueno, la propia ley que debemos conocer nos dice que tiene que incluir un CSV. Pero de nuevo, ¿Cuánta gente sabe qué es un CSV y cómo comprobarlo?

La esquiva realidad del fraude.

Así que tenemos un escenario en el que hacer más documentos que, en apariencia, son reales, es más fácil. También, en ese mismo escenario, el esfuerzo de identificación incluye competencias no tan comunes. Es decir, hay que ir a ver el certificado, o comprobar el CSV y eso, no lo sabe todo el mundo. Ahí la cuestión, por lo tanto, es identificar cuál es el nivel de «burda copia».

¿Por qué? Pues porque o bien ponemos el nivel de «burda copia» en un estándar alto, como por ejemplo el CSV y el certificado, dejando como «burdas» un montón de infracciones que suponen delitos reales de phising, o lo ponemos en un nivel muy bajo (y consideramos una copia «no burda» algo solo aparente), lo que desborda mucho el criterio a los documentos en papel del TSJ de Madrid. Es decir, nos encontraríamos con algo común en la eAdministración española, algo muy poco controlado en papel, estrictamente controlado en lo digital.

Dicho de otro modo, en el continuo «identificativo-técnico», o bien consideramos toda suplantación de la Administración en medios digitales, o conforme avancemos a lo más «formal y técnico» (el criterio que parece primar en el TSJ), más posibles víctimas potenciales de engaño puede haber.

¿Qué podemos hacer para reducir el fraude asociado a la eadministración?

Creo que es un tema complicado que no tendrá una respuesta «simple». Tendríamos que partir de acciones en tres ejes:

- Mejorar los elementos identificativos. Creo que sería necesario registrar un solo dominio o extensión de los correos de cara a la ciudadanía de todas las administraciones y evitar el uso de subcontratas posibles. Toda comunicación por vía digital de una administración (ojo, no solo notificaciones) debería ser identificable y legítima, tanto como un sobre con el membrete de un ministerio.

- Consolidar los criterios estéticos e identitarios de diseño. Un problema (grande) es que, quitando los gobiernos autonómicos (y no todos), y raramente las empresas públicas, tienen un diseño común o compartido. A veces ir a ver webs de administraciones es como ir a ver qué es lo que hay. No vamos a ir a la utopía de compartir un framework de diseño común para todas las AAPP, pero al menos un sellito tipo el de confianza online, y hacer una campaña sobre el mismo (igual que hacen los comercios), sería un puntazo. Democratizaría la identificación de que una web es pública.

- Más formación. Pero sobre todo, tenemos que aumentar la alfabetización en el uso de la administración digital. Ya no digo (no quiero ser utópico) que el diseño sea sencillo y esas cosas, es enseñar a la gente (incluso en la propia web o en los documentos), como comprobar el CSV o el certificado del sitio. Cuanto más nos aproximemos a una población funcionalmente competente, menos dependeremos de los otros controles, que siendo necesarios, son muy deficitarios.

En resumen

Copiar (mal) la eAdministración para timar y engañar es fácil. Lo que no es tan fácil, sin competencias, es darte cuenta de que está mal copiada. La sensación que tengo es que si se exige para que sea delito falsificar algo el nivel de detalle que se exigiría en papel para no ser una burda copia, podría engañarse a muchas personas. Dicho de otra manera, cuanto más exigentes somos para decir que una copia no es «burda» más gente que va a ser engañada.

Esto no quiere decir que la eAdministración sea insegura. De hecho, es mucho más segura si se tiene competencias. Sin embargo, es necesario juntar medidas que reduzcan la ventana de oportunidad que es poder copiar una plantilla CSS para hacerte pasar por una agencia pública, con una alfabetización sobre conceptos básicos. Digamos que me parece que hemos puesto a miles de ciudadanos a andar por la calle sin enseñarles cómo se cruza y tapándoles los semáforos.